El último artículo para finalizar el año que quiero compartir son una serie de prácticas de laboratorios de Azure y Microsoft 365 para aprender paso a paso algunas tareas comunes que se realizan en Azure y que también son útiles para los exámenes de certificación como por ejemplo AZ-104 Azure Administrator.

Los laboratorios o trainings están en ingles y son guiados:

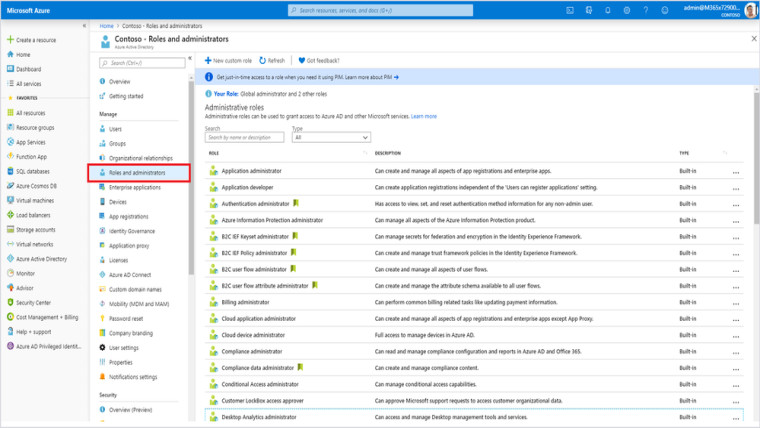

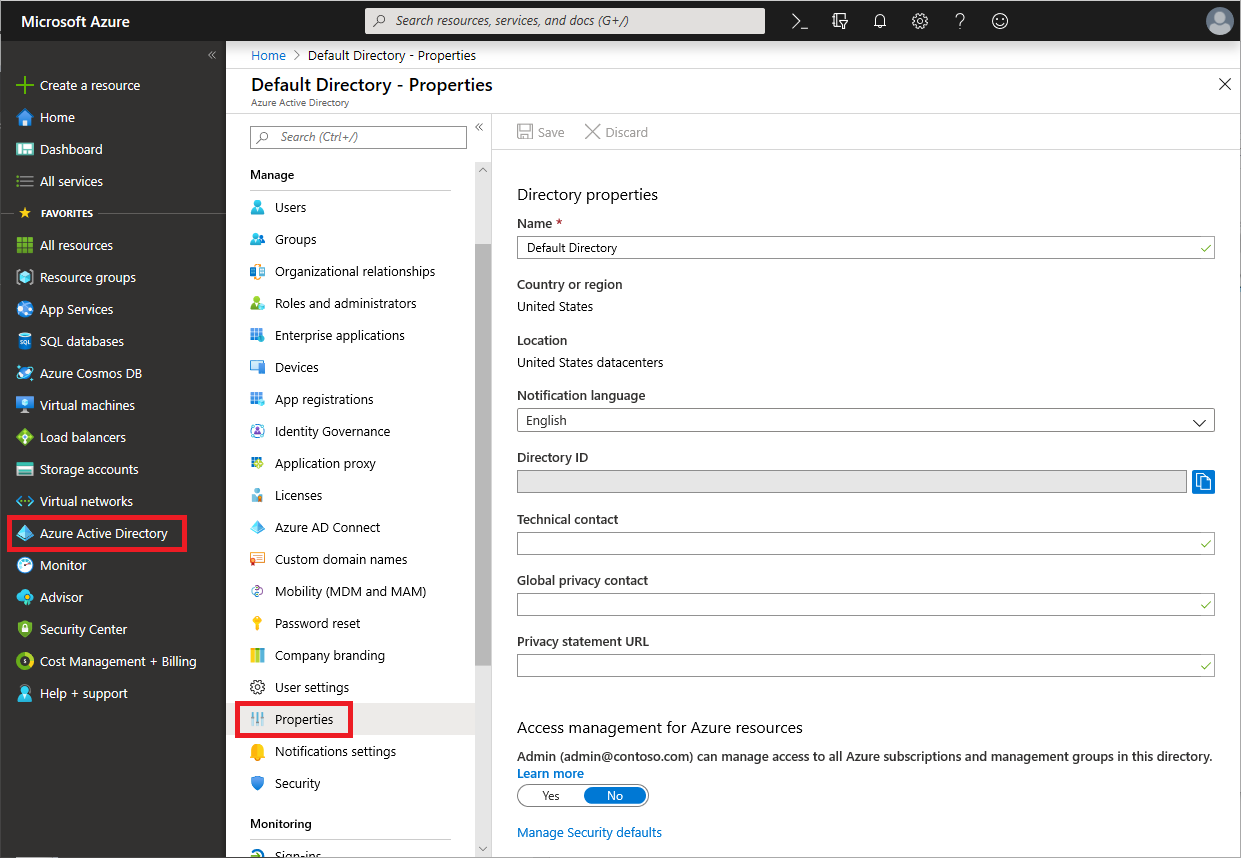

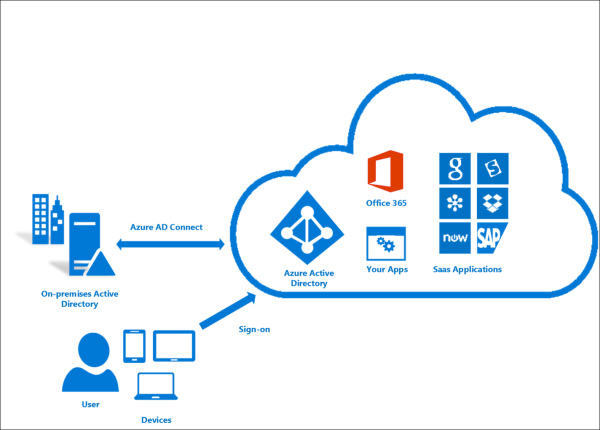

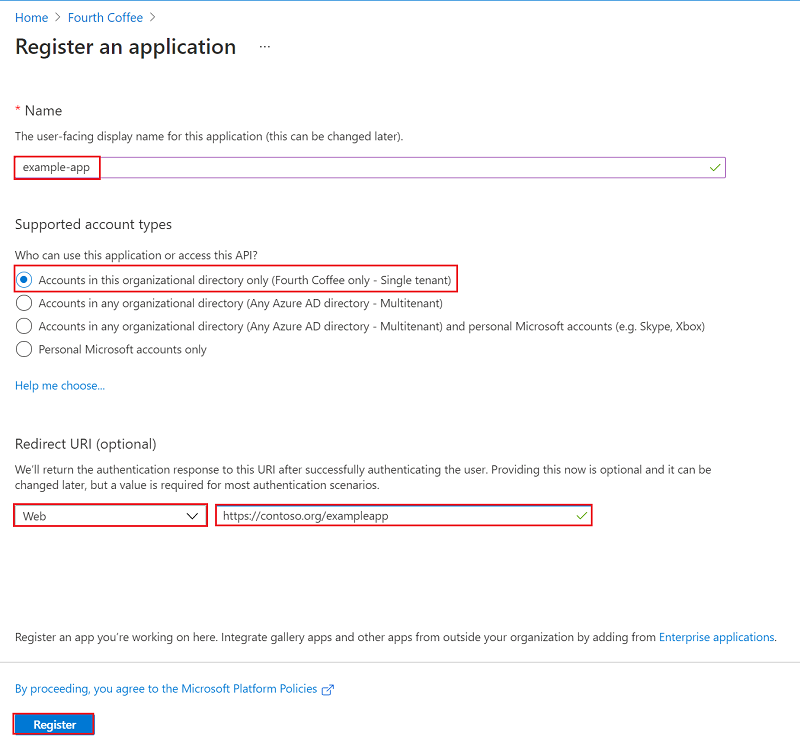

- Create a new user in Azure AD

https://lnkd.in/gm2Qfr5A - Manage Azure AD identities

https://lnkd.in/gGKN-7eX - Enable SSPR in Azure AD

https://lnkd.in/ggKKt5NZ - Create a conditional access policy

https://lnkd.in/gZigbcdQ - Explore Microsoft security score

https://lnkd.in/gxaarvqK - Use secure score in Microsoft Defender to improve security posture

https://lnkd.in/gFKnSFX5 - Microsoft 365 Defender for Cloud Apps

https://lnkd.in/gJjFwmpa - Explore the Service Trust Portal

https://lnkd.in/g-ReCYKw - Explore the Microsoft Purview compliance portal

https://lnkd.in/gP_-RSck - Explore compliance manager

https://lnkd.in/gUd6BYaK - Manage subscriptions and RBAC

https://lnkd.in/g4Jmzu9q - Manage governance via Azure Policy

https://lnkd.in/gSF6vJPt - Manage Azure resources by using the Azure Portal

https://lnkd.in/gFAzwgPd - Manage Azure resources by using ARM templates

https://lnkd.in/g-Xf7Crj - Manage Azure resources by using Azure PowerShell

https://lnkd.in/gPyDt2zW - Manage Azure resources by using Azure CLI

https://lnkd.in/gqXTn9fN - Implement virtual networking

https://lnkd.in/gRb8cbei - Implement inter-site connectivity

https://lnkd.in/gU9Zt7Dc - Implement traffic management

https://lnkd.in/geThBtbA - Manage Azure storage

https://lnkd.in/gdYd7u-4 - Manage virtual machines

https://lnkd.in/gisq2g2e - Implement Azure web apps

https://lnkd.in/gFs7vJQy - Implement Azure Container Instances

https://lnkd.in/ghvPHPx9 - Implement Azure Kubernetes Service

https://lnkd.in/gXMa847F - Backup virtual machines

https://lnkd.in/gJTVUnw8 - Implement monitoring

https://lnkd.in/gcd3hytY

Ampliacion con más laboratorios de Azure publicado en LinkenIN:

📌[Lab] Design and implement a Virtual Network in Azure

https://lnkd.in/gP_DJt9g

📌[Lab] Configure DNS settings in Azure

https://lnkd.in/gXc9WHNs

📌[Lab] Connect two Azure Virtual Networks using global virtual network peering

https://lnkd.in/gNED8Ys6

📌[Lab] Create and configure a virtual network gateway

https://lnkd.in/gHeDVTb8

📌[Lab] Create a Virtual WAN

https://lnkd.in/gfVccCgq

📌[Lab] Configure an ExpressRoute Gateway

https://lnkd.in/gE_q3a53

📌[Lab] Provision an ExpressRoute circuit

https://lnkd.in/gRqQe4gM

📌[Lab] Create and configure an Azure load balancer

https://lnkd.in/g9yKM6jA

📌[Lab] Create a Traffic Manager profile

https://lnkd.in/gpgvT6s3

📌[Lab] Deploy Azure Application Gateway

https://lnkd.in/gShY-UdT

📌[Lab] Create a Front Door for a highly available web application

https://lnkd.in/gtqmxChV

📌[Lab] Configure DDoS Protection on a virtual network

https://lnkd.in/grQb4c9b

📌[Lab] Deploy and configure Azure Firewall

https://lnkd.in/g44ZqJtb

📌[Lab] Secure your virtual hub using Azure Firewall Manager

https://lnkd.in/gbQvqrQp

📌[Lab] Restrict network access to PaaS resources with virtual network service endpoints

https://lnkd.in/gwvNJyc3

📌[Lab] Create an Azure private endpoint using Azure PowerShell

https://lnkd.in/gsReps3K

📌[Lab] Monitor a load balancer resource using Azure Monitor

https://lnkd.in/gj3FCr7s

Feliz Año y nos leemos el próximo!!